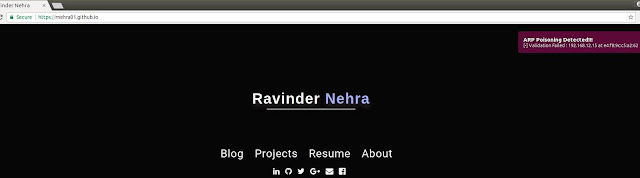

arp-validator - Outil de sécurité pour détecter les attaques d'empoisonnement ARP

- Utiliser une approche plus rapide dans la détection des attaques d'empoisonnement de l'ARP par rapport aux approches passives

- Détecter non seulement la présence d' empoisonnements ARP, mais également le mappage IP-MAC valide

- Stocke l'hôte validé pour améliorer la vitesse

- Fonctionne comme un processus démon sans interférer avec le trafic normal

- Connexion à un fichier externe

Architecture

+-------------+ +---------------+ +------------+

| ARP packet | ARP Reply | Mac-ARP Header| Consistent | Spoof |

| Sniffer | ------------> | consistency | --------------> | Detector |

| | Packets | Checker | ARP Packets | |

+-------------+ +---------------+ +------------+

| /

Inconsistent /

ARP Packets Spoofed

| ARP Packets

V /

+--------------+ /

| | /

| Notifier | <---------- font="">- ARP Paquets Sniffer

Il renifle tous les packs ARP et les rejets- Paquets de demande ARP

- ARP Regrouper les paquets envoyés par la machine elle-même qui utilise l'outil (en supposant que l'hôte exécutant l'outil n'est pas empoisonnement ARP

)

- Le Tête - en mac les ARP VÉRIFICATEUR De Cohérence

Matchs- adresses MAC source dans l'en-tête MAC avec en-tête ARP

- adresses MAC de destination dans l'en-tête MAC avec en-tête ARP

- Spoof Detector Fonctionne

sur la base de la pile TCP / IP.

Donc, il peut y avoir deux types de paquets:The network interface card of a host will accept packets sent to its MAC address, Broadcast address and subscribed multicast addresses. It will pass on these packets to the IP layer. The IP layer will only accept IP packets addressed to its IP address(s) and will silently discard the rest of the packets. If the accepted packet is a TCP packet it is passed on to the TCP layer. If a TCP SYN packet is received then the host will either respond back with a TCP SYN/ACK packet if the destination port is open or with a TCP RST packet if the port is closed.- MAC DROIT - DROIT IP

- MAC DROIT - IP WRONG ( paquet usurpé )

Si Un la RST (Port Fermé) le ous l' ACK (Port ECOUTE) Dans le TEMPS de LIMIT Pour Le is Voir non - réception d'un SYN L'Hôte Alors (Qui d' un Paquet Le Envoyé l' ARP) Légitime HNE Voir .

Sinon Aucune réponse Ne est recue Dans le TEMPS de LIMIT Que L'Hôte AFIN Ne Pas Légitime Et ts Soit Sera Identifié. - Notifier

Il fournit des notifications de bureau en cas de détection d' usurpation ARP .

npm

[sudo] npm install arp-validator -ggit clone https://github.com/rnehra01/arp-validator.git

cd arp-validator

npm install

Use the binary in bin/ to runUtilisation

[sudo] arp-validator [action] [options]

actions:

start start arp-validator as a daemon

options:

--interface, -i

Network interface on which tool works

arp-validator start -i eth0 or --interface=eth0

--hostdb, -d

stores valid hosts in external file (absolute path)

arp-validator start -d host_file or --hostdb=host_file

--log, -l

generte logs in external files(absolute path)

arp-validator start -l log_file or --log=log_file

stop stop arp-validator daemon

status get status of arp-validator daemon

global options:

--help, -h

Displays help information about this script

'arp-validator -h' or 'arp-validator --help'

--version

Displays version info

arp-validator --version

Dépendances

- libpcap-dev: bibliothèque pour la capture du trafic réseau

- node-pcap / node_pcap

- stephenwvickers / node-raw-socket

- indutny / noeud-ip

- scravy / node-macaddress

- codenothing / argv

- niegowski / node-daemonize2

- mikaelbr / node-notifier

Références

Vivek Ramachandran et Sukumar Nandi, "Détection de l'ARP Spoofing: une technique active"

تعليقات